محاكاة هجوم باستخدام Atomic Red Team (T1003.001) — تنفيذ وتوثيق

تفاصيل العمل

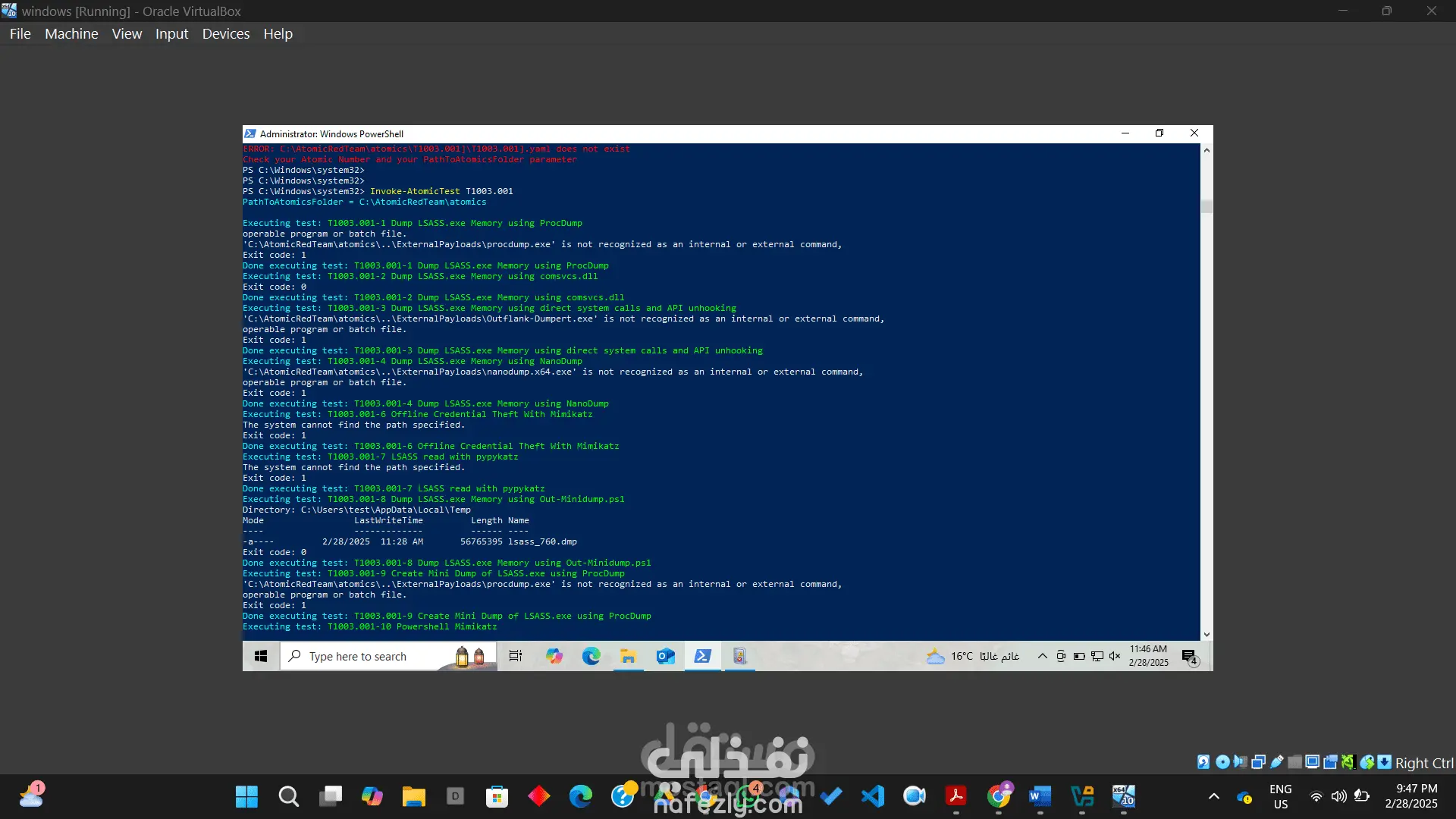

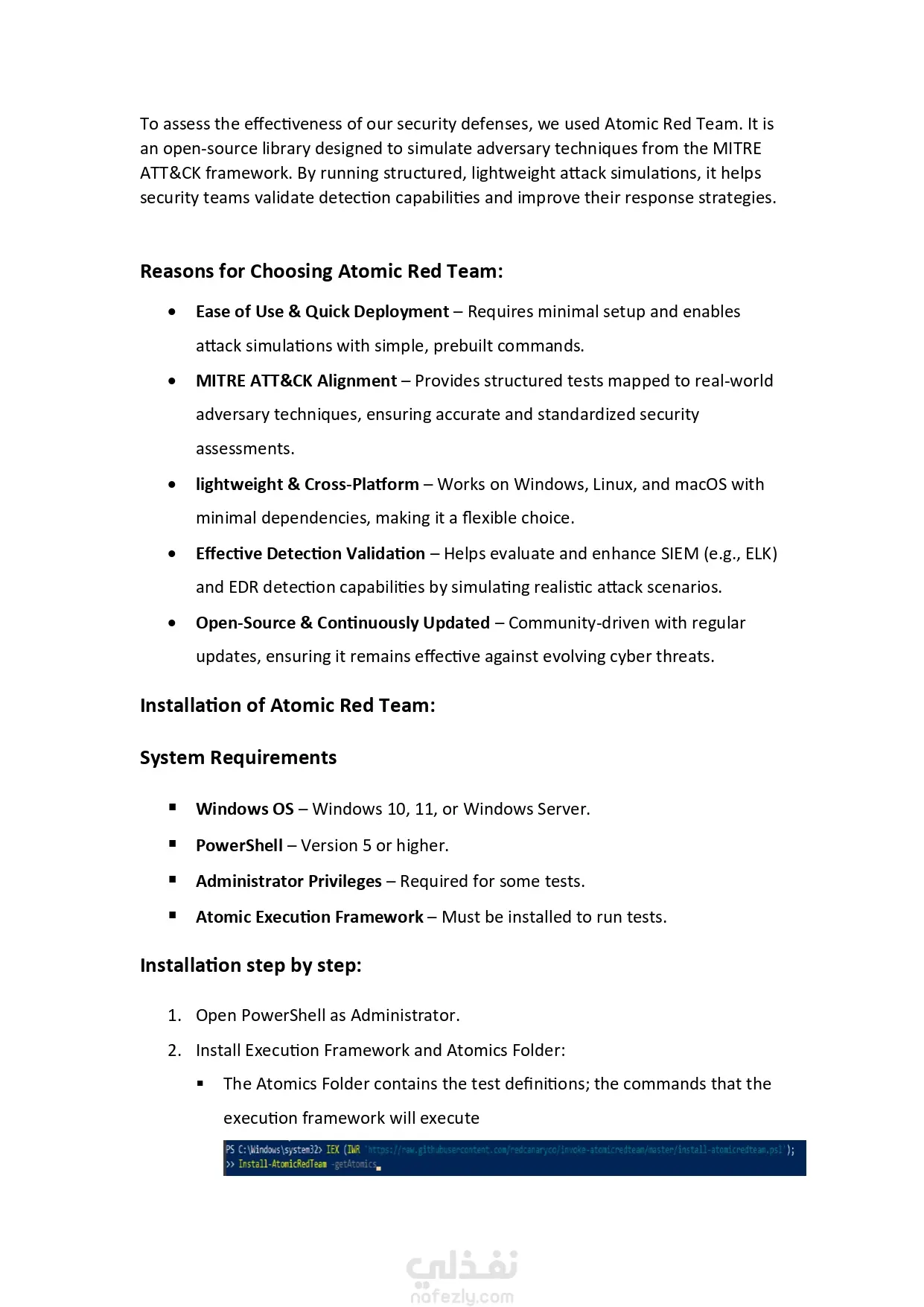

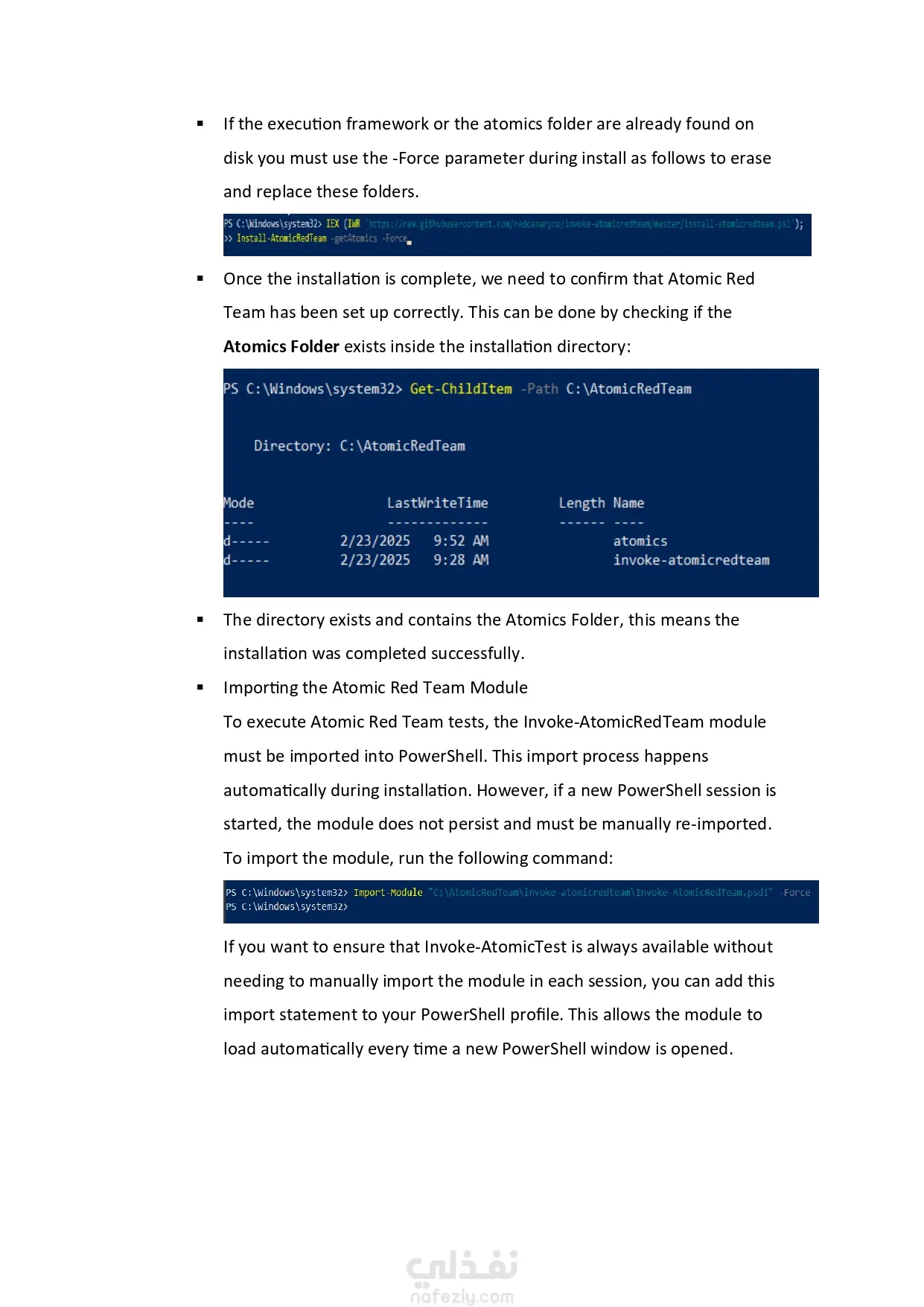

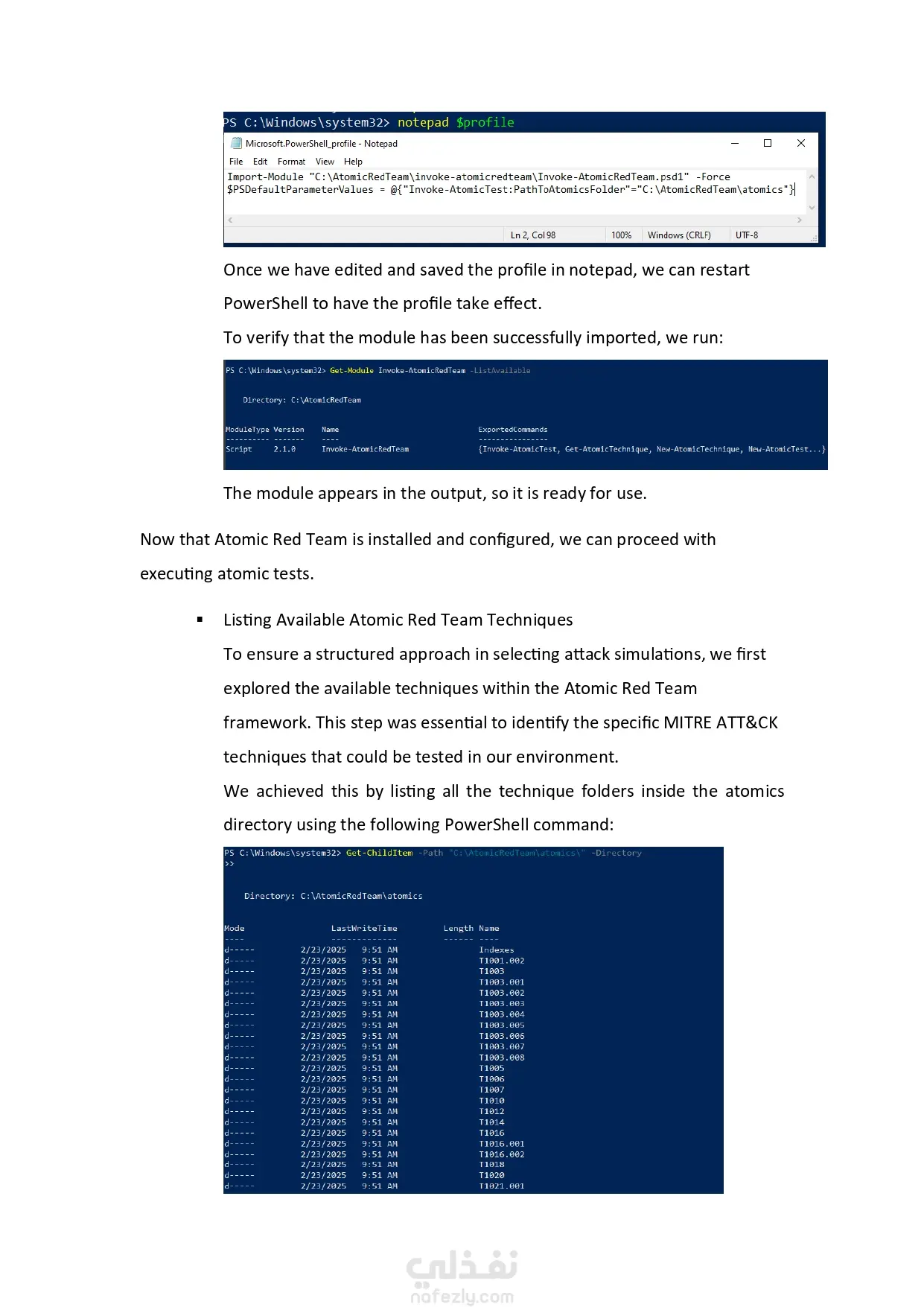

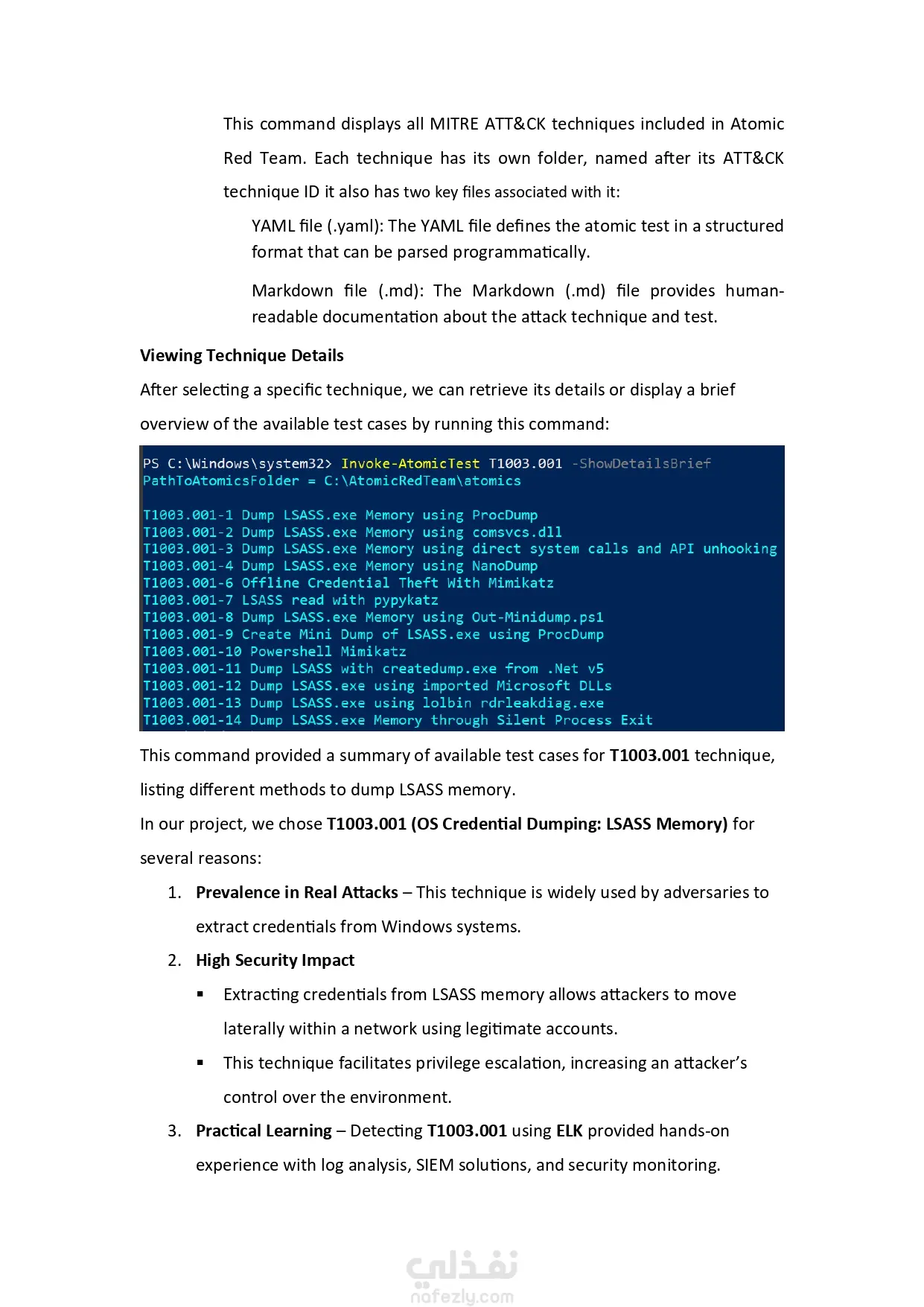

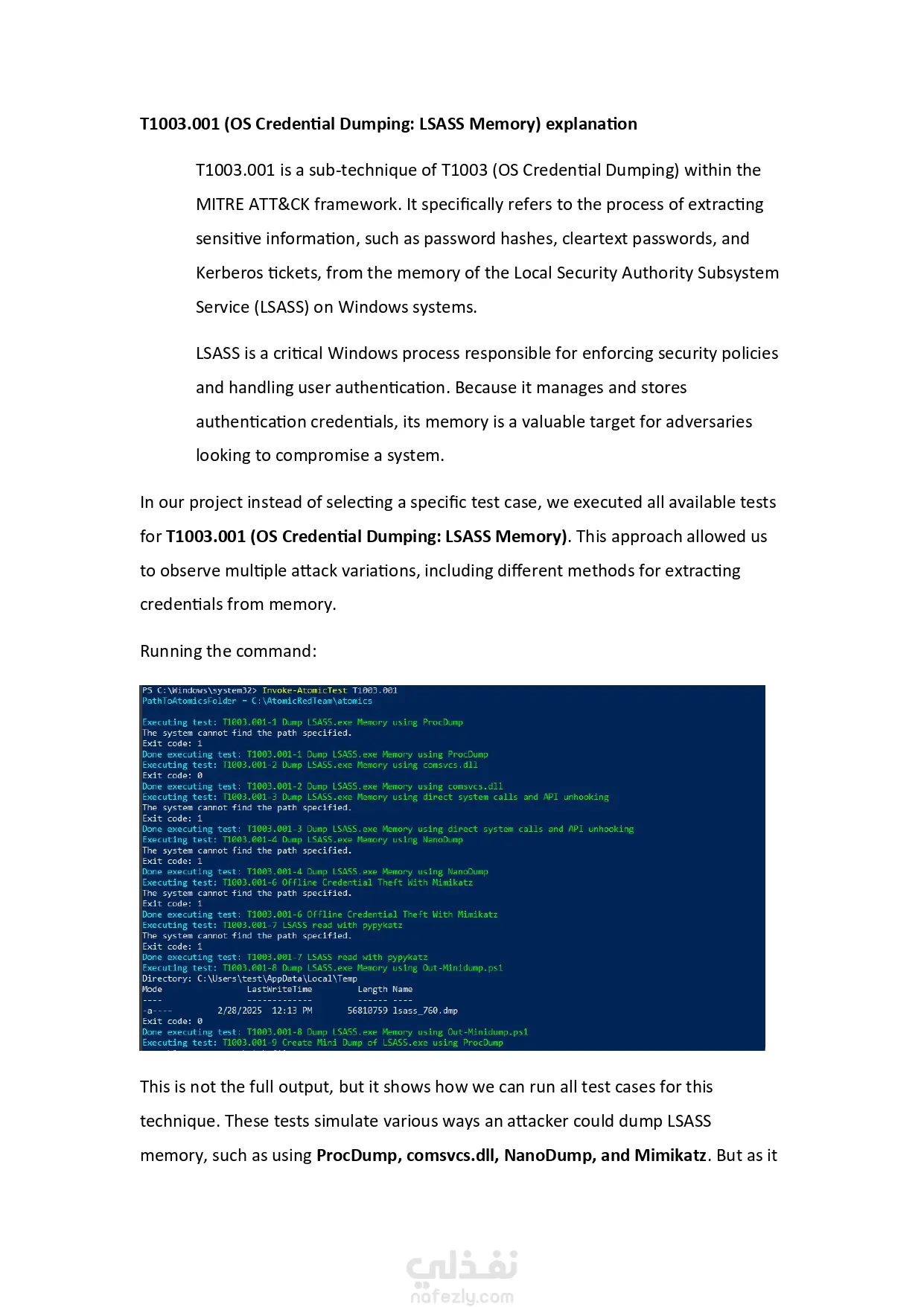

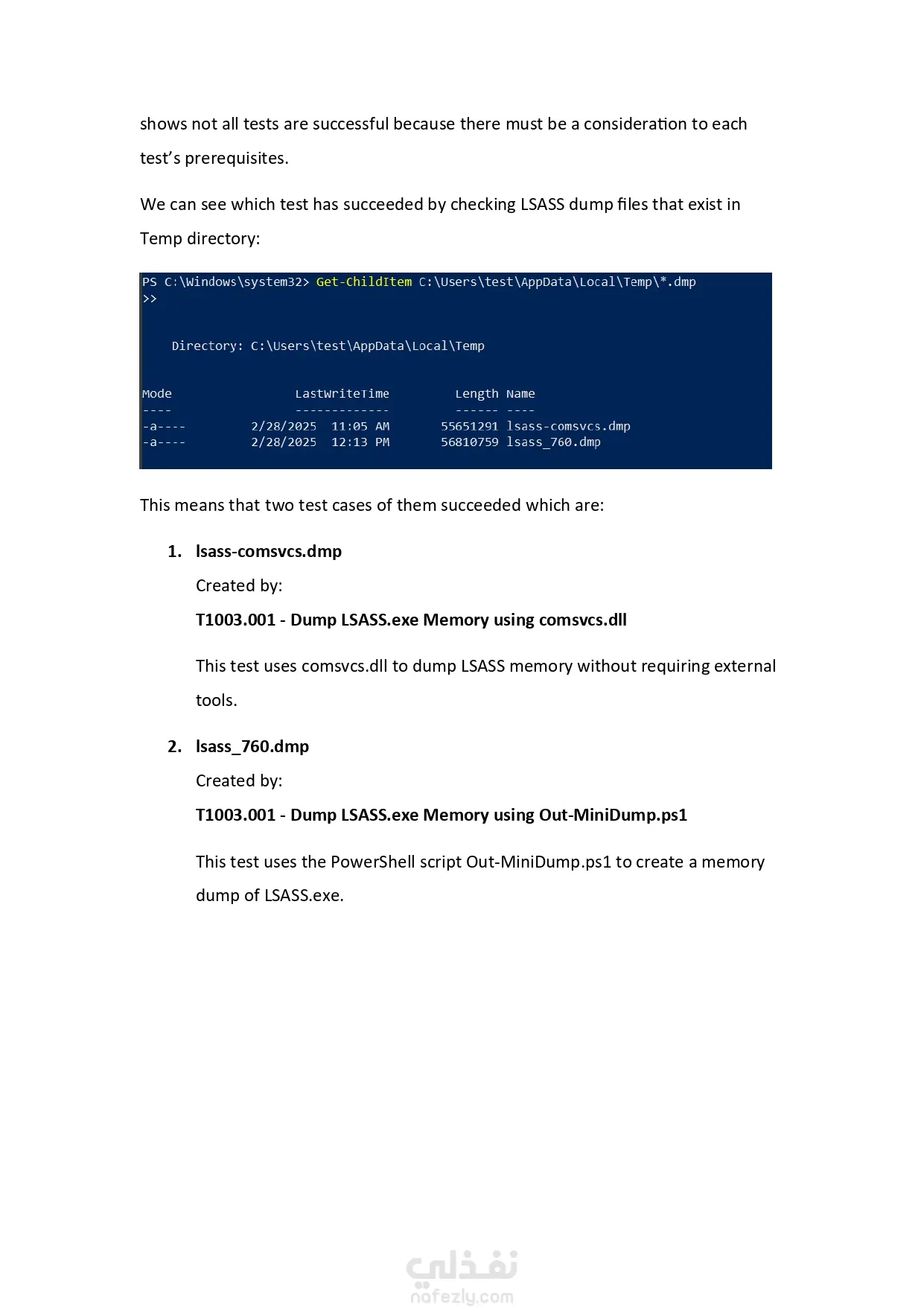

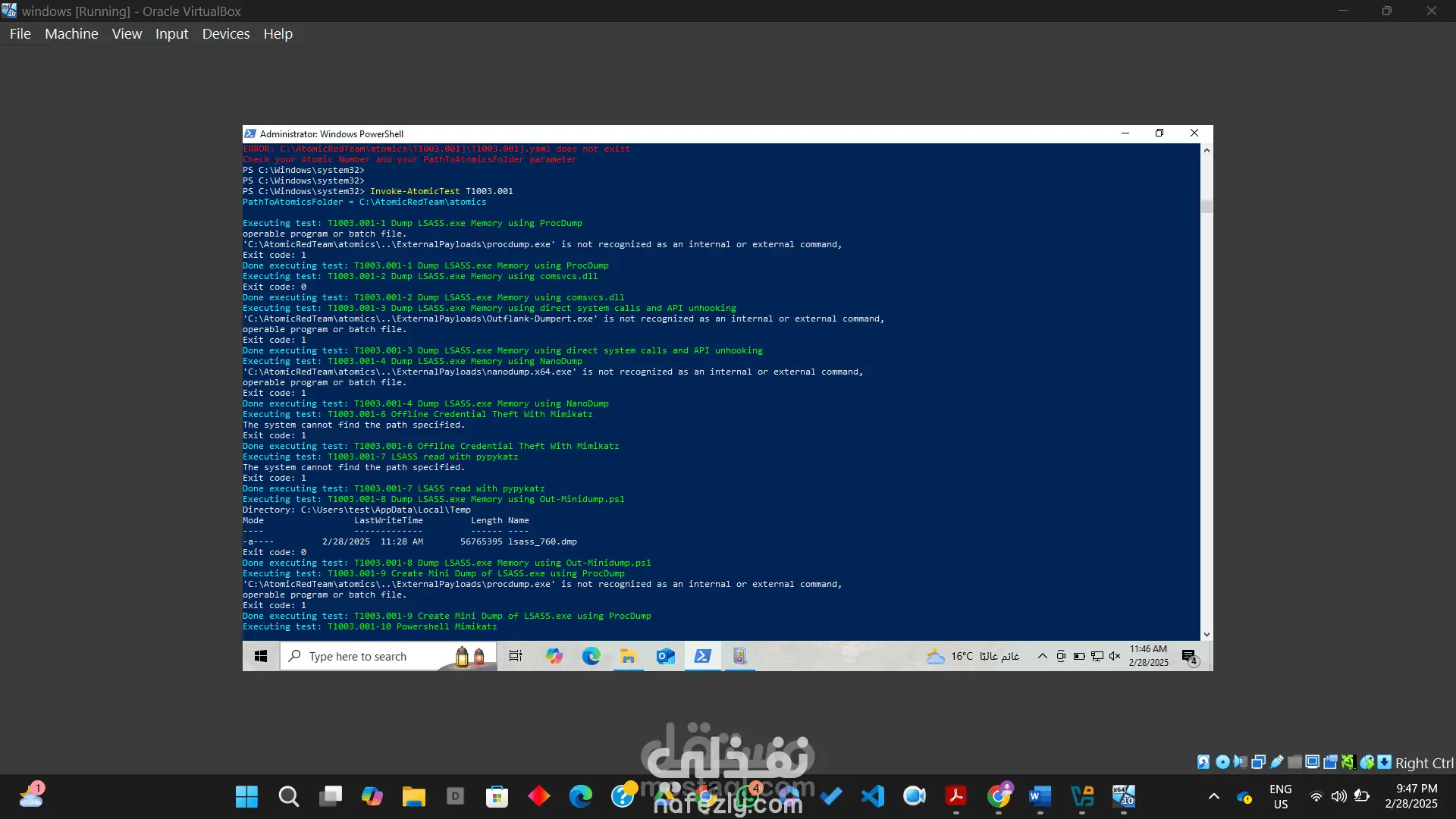

نفّذت مشروعًا تطبيقيًا يوضّح استخدام مكتبة Atomic Red Team لمحاكاة تقنيات من إطار MITRE ATT&CK، مع التركيز على التقنية T1003.001 — OS Credential Dumping (LSASS Memory). شمل العمل: تثبيت الأداة وإعداد مجلدات atomics، استيراد وحدة Invoke-AtomicRedTeam في PowerShell، استعراض تقنيات ATT&CK المتاحة، وتشغيل حالات الاختبار المتوفرة للـ T1003.001. تم توثيق خطوات التنفيذ عمليًا (أوامر PowerShell، مسارات الملفات)، وتوثيق النتائج الجزئية مثل وجود ملفات dump الناجحة (lsass-comsvcs.dmp وlsass_760.dmp). الملف المرفق (PDF) يحتوي على خطوات تنفيذية قابلة للتكرار، أوامر، وملاحظات حول متطلبات كل اختبار — مفيد للاستخدام التعليمي أو كأساس لعمل متابعة تقنية لاحقة.

بطاقة العمل

طلب عمل مماثل