تأمين سويتشات الشبكة (Switch Security Hardening Lab)

تفاصيل العمل

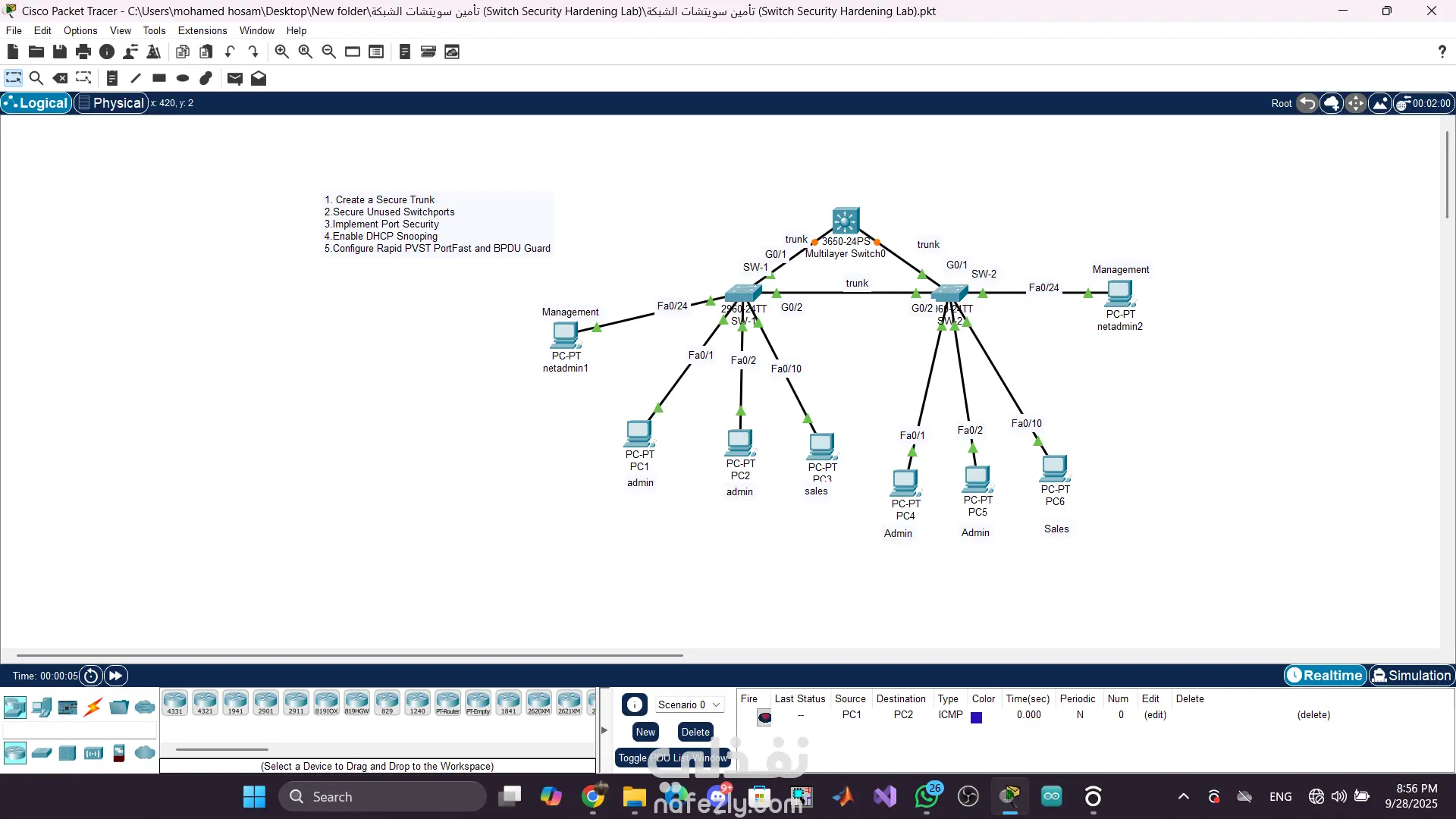

تأمين سويتشات الشبكة (Switch Security Hardening Lab) الخلفية (Background) الهدف من المشروع هو تعزيز الأمان على سويتشات الوصول (Access Switches) من خلال تطبيق مجموعة من آليات الحماية على المنافذ، إعداد Trunks آمنة، تفعيل Port Security، وخصائص مثل DHCP Snooping وBPDU Guard. تم تنفيذ المشروع على بيئة محاكاة باستخدام Cisco Packet Tracer لتمثيل سيناريو عملي في شبكة بها VLANs وتوجيه بين الشبكات. الأدوات المستخدمة (Tools Used) Cisco Packet Tracer سويتشات سيسكو (Access Layer Switches) أجهزة حاسب (PCs) إعداد VLANs وPort Security وDHCP Snooping خطوات التنفيذ (Implementation Steps) إنشاء Trunk آمن بين السويتشات ربط المنفذين G0/2 بين السويتشين. تفعيل الـ Trunk بشكل ثابت وتعطيل DTP. إنشاء VLAN 100 وتسميتها Native واستخدامها كـ Native VLAN للـ Trunks. تأمين المنافذ غير المستخدمة إغلاق جميع المنافذ غير الفعالة على SW-1. إنشاء VLAN 999 وتسميتها BlackHole. نقل كل المنافذ غير المستخدمة إلى VLAN 999. تطبيق Port Security تفعيل Port Security على المنافذ النشطة في SW-1. السماح بحد أقصى 4 عناوين MAC لكل منفذ. تثبيت عنوان MAC لجهاز PC على المنفذ F0/1. تفعيل خاصية إضافة عناوين MAC المكتسبة مباشرة إلى الكونفيج. ضبط وضع الانتهاك (Violation Mode) بحيث يتم إسقاط الباكيتات غير المصرح بها مع تسجيل رسالة Syslog بدون إغلاق المنفذ. تفعيل PortFast وBPDU Guard تفعيل PortFast وBPDU Guard على المنافذ النشطة في SW-1. إعداد SW-2 بحيث يتم تفعيل PortFast تلقائيًا على أي منفذ Access. النتائج (Results) تم إنشاء Trunks آمنة باستخدام Native VLAN منفصلة. تم عزل المنافذ غير المستخدمة في VLAN 999 وتأمينها ضد أي محاولات دخول. تم تفعيل Port Security بحيث تمنع أي محاولات تجاوز لعدد الأجهزة المسموح بها على المنافذ. تم تعزيز الحماية ضد هجمات الـ DHCP Spoofing وBPDU Attacks. أصبحت الشبكة أكثر أمانًا مع استمرار عمل التوصيل بين VLANs والـ Hosts بشكل طبيعي.

مهارات العمل

بطاقة العمل

طلب عمل مماثل